|

一个月前的Wannacry勒索病毒事件大家还记忆犹新,全球150多个国家中招,北京时间27号晚间,一个新的Petya勒索病毒变种又开始肆虐,英国、乌克兰、俄罗斯等欧洲多国已大面积感染。据一些媒体报告,国内一些外企电脑也遭遇瘫痪。

据报道,全球最大的广告集团WPP,是英国第一家被病毒感染的公司,员工们已经被告知关闭电脑,不要使用公司WiFi。

冲击最大的当属乌克兰。据悉,乌克兰一些商业银行以及部分私人公司、零售企业和政府系统都受到了攻击。此外,乌克兰首都基辅的鲍里斯波尔国际机场也受到了影响,造成大面积的航班延误,铁路也中招……

受影响的乌克兰

乌克兰副总理罗岑科 · 帕夫洛称职表示,他和乌克兰政府的其他成员无法使用电脑。他还称,政府的所有电脑都在播放这一被攻击的画面。

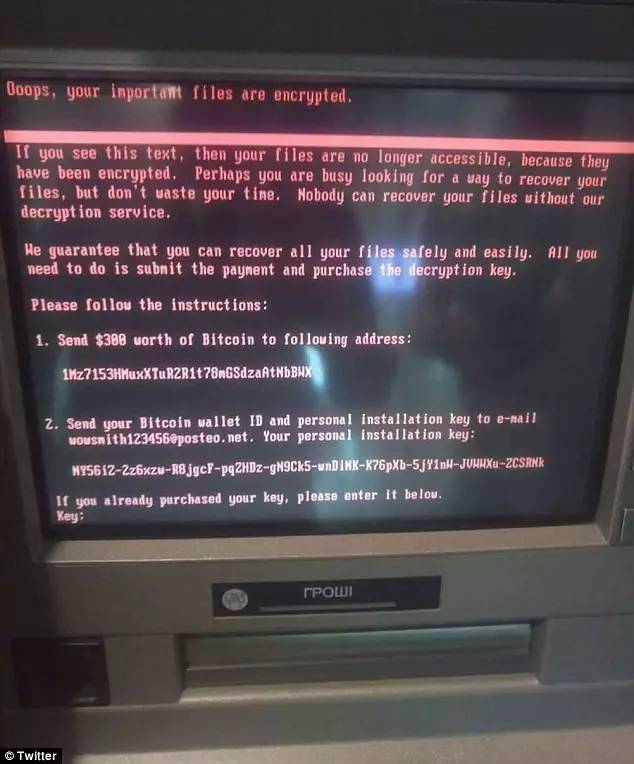

他上传的自己的电脑画面文字显示,“您的其中一个磁盘包含错误,需要修复”,并警告用户不要关闭电脑,否则所有的数据都会丢失。 乌克兰中招的ATM机

此外,俄罗斯(俄罗斯石油公司 Rosneft)、德国、西班牙、法国、丹麦(航运巨头 AP Moller-Maersk)、印度、美国(律师事务所 DLA Piper)也受到不同程度的影响。

一旦感染,该病毒会加密磁盘主引导记录(MBR),导致系统被锁死无法正常启动,然后在电脑屏幕上显示勒索提示。

如果未能成功破坏MBR,病毒会进一步加密文档、视频等磁盘文件。黑客留下的勒索信要求受害者将比特币发送到预定网址,然后通过邮件联系黑客解锁文件。

它的勒索金额与此前Wannacry病毒完全一致,均为折合300美元的比特币。根据比特币交易市场的公开数据显示,病毒爆发最初一小时就有10笔赎金付款,其“吸金”速度完全超越了Wannacry。

黑客要求受害者支付价值300美元的比特币,但为了知道谁付款了,黑客还指示受害者通过邮件发送比特币钱包ID和“个人安装密匙”。解锁密匙由勒索病毒随机产生,并由数字和字母组成。因此要解锁文件需要黑客提供特定的密匙。但现在这个过程不可能完成。

Posteo公司称:“今天(德国时间)中午时分我们意识到勒索病毒制造者利用我们的邮箱联系,我们的反滥用团队立即核实并直接关闭了该账号。”

该公司还称:“从中午开始勒索者不再能访问该邮箱或发送邮件,也无法向该邮箱发送邮件。”换句话说,受害者无法通过邮件联系黑客,也无法发送必要的信息解锁文件。截止目前,约有20位受害者向黑客的比特币网址发送近5500美元的比特币。

此前,国内的安全公司已确认该勒索病毒为 Petya 的变种,传播方式与 WannaCry 类似,利用 EternalBlue(永恒之蓝)和 OFFICE OLE 机制漏洞(CVE-2017-0199)进行传播。

不过,卡巴斯基实验室的分析人员表示,这种最新的威胁并不是之前报道中所称的是一种 Petya 勒索软件的变种,而是一种之前从未见过的全新勒索软件。尽管这种勒索软件同 Petya 在字符串上有所相似,但功能却完全不同,并将其命名为 ExPetr 。

与 WannaCry 的差异

这次的新型勒索病毒变种,是利用系列漏洞进行传播的新勒索病毒家族。与 5 月爆发的 WannaCry 相比,新型勒索病毒变种的传播速度更快。此次勒索病毒的主要特点有:

1.该勒索病毒使用了多种方式在内网进行攻击传播,包括使用了 NSA 的武器库中的永恒之蓝、永恒浪漫系列远程攻击武器,以及利用内网共享的方式传播。因此不仅没有及时修复 NSA 武器库漏洞的用户会受影响,只要内网中有其他用户受到攻击,已经打了补丁的电脑也可能会受到攻击。

2.此次的勒索病毒会导致电脑不可用。此前的 WannaCry 病毒仅会加密用户文件,但是用户的电脑仍暂时可用。此次的勒索病毒会感染用户电脑的引导区,导致用户电脑无法正常开机(强制显示勒索信息)。

3.此外,该勒索病毒加密的文件类型相比 WannaCry 少,一共有 65 种,而 WannaCry 为 178 种(包括常见文件类型)。

传播方式 360 首席安全工程师郑文彬称,此次最新爆发的病毒具备了全自动化的攻击能力,即使电脑打齐补丁,也可能被内网其他机器渗透感染。

根据 360 的威胁情报,有用户收到带有附件名为:“Order-20061017.doc“的邮件,该邮件附件为使用 CVE-2017-0199 漏洞的恶意文件,漏洞触发后从 “http ://french-cooking.com/myguy.exe” 下载恶意程序执行。外部威胁情报显示,该勒索软件就是由此恶意程序最早传播。

据分析,病毒作者很可能入侵了乌克兰的专用会计软件 me-doc,来进行最开始的传播。他们将病毒程序伪装成 me-doc 的升级程序给其用户下发。

由于这是乌克兰官方要求的报税软件,因此乌克兰的大量基础设施、政府、银行、大型企业都受到攻击,其他国家同乌克兰有关联的投资者和企业也收到攻击,这展示了此次勒索病毒变种的一个针对性特征,针对有报税需求的企业单位进行攻击也符合勒索病毒的牟利特点。

根据 360 安全中心监测,此次国内出现的勒索病毒新变种主要攻击途径是内网渗透,也就是利用 “管理员共享” 功能攻击内网其他机器,相比已经被广泛重视的 “永恒之蓝” 漏洞更具杀伤力。

对受害者的初步建议:

1.目前勒索者使用的邮箱已经停止访问,不建议支付赎金。 2.所有在 IDC 托管或自建机房有服务器的企业,如果采用了 Windows 操作系统,立即安装微软补丁。

3.安全补丁对个人用户来说相对简单。只需自学装载,就能完成。 4.对大型企业或组织机构,面对成百上千台机器,最好还是能使用客户端进行集中管理。 5.可靠的数据备份可以将勒索软件带来的损失最小化。

此次勒索软件影响操作系统:Windows XP 及以上版本。

如未被感染:

❶ 邮件防范 由于此次 “必加”(Petya)勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件。建议收到带不明附件的邮件,请勿打开;收到带不明链接的邮件,请勿点击链接。

❷ 更新操作系统补丁(MS) https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

❸ 更新 Microsoft Office/WordPad 远程执行代码漏洞(CVE-2017-0199)补丁 https://technet.microsoft.com/zh-cn/office/mt465751.aspx

❹ 禁用 WMI 服务

❺ 更改空口令和弱口令 如操作系统存在空口令或弱口令的情况,请及时将口令更改为高强度的口令。

❻ 免疫工具 安天开发的 “魔窟”(WannaCry)免疫工具,针对此次事件免疫仍然有效。

如已被感染:

➀ 如无重要文件,建议重新安装系统,更新补丁、禁用 WMI 服务、使用免疫工具进行免疫。

➁ 有重要文件被加密,如已开启 Windows 自动镜像功能,可尝试恢复镜像;或等待后续可能出现解密工具。

来源:雷锋网、新浪网。

|